type

status

date

slug

summary

tags

category

icon

password

项目地址

MalwareAnalysis

Vxer-Lee • Updated Sep 12, 2024

解压密码是1

绝大部分是对此项目的复现,感谢群主大佬写的这么一篇详细的课程

我先暂且的入一个门,后面去补一下那本书《恶意代码分析实战》,缘由是暑假分析过一个路由样本,就 binwalk 提取 Bin 固件,然后一个 shfit + f12 找到 ip 和端口,那个最简单的分析,让我微微对病毒分析和样本溯源有了一丁点兴趣,废话不多说

准备工作

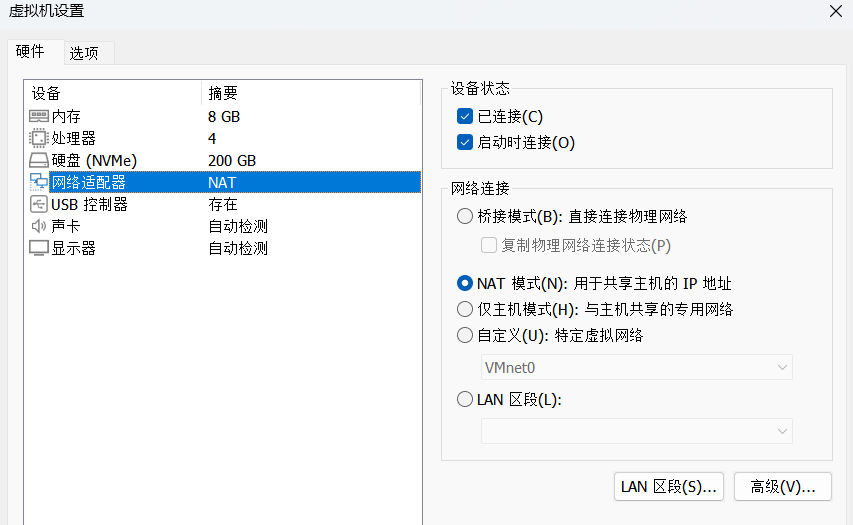

只需一台虚拟机,虚拟机装一点分析工具就行 (拍一个快照搞坏了重新开始)

注意一点,动态分析的时候断网即可

项目目录

个人感觉这几个实验不是很难,应该是群主大佬写的他详细了,那个文档我看过几次,就最后熊猫烧香调试会稍微难一点

- 恶意代码分析实战一、专业术语入门知识

- 恶意代码分析实战二、静态分析基础技术

- 恶意代码分析实战三、动态分析基础技术

- 恶意代码分析实战四、IDA Pro神器的使用

- 恶意代码分析实战五、OllyDebug动态结合

- 恶意代码分析实战六、熊猫烧香病毒分析

恶意代码分类

有许多种,列出常见的 8 种

- 后门 (也称为木马):病毒在电脑里面潜伏,开一个门方便黑客连进来进行操作,玩过一些 msf 和 cs,原理是反弹 shell

- 僵尸网络:CC 攻击,DDOS 工具,利用大批量肉鸡发送指令对指定 IP 攻击

- 下载器:下载程序,去网络上下载组件或程序到本地 (某游览器和某杀毒软件)

- 间谍软件:偷用户信息,比如键盘记录器,偷密码

- 启动器: (也称为加载器)是一类可执行文件,用来安装立即运行或者将来秘密执行的恶意代码,启动器通常包含一个它要加载的恶意代码

- 内核套件:RootKit,权限相对高,不容易被发现,Ring0 层

- 勒索软件:全盘加密文件,非对称加密/对称加密

- 蠕虫:带感染功能,感染 exe。功能类似黑客帝国里面的特工史密斯,快速复制,感染