type

status

date

slug

summary

tags

category

icon

password

Reverse

1. Babymaze

顾名思义,迷宫题

下载文件后发现是一个pyc文件

找了个在线反编译文件反编译try了一下

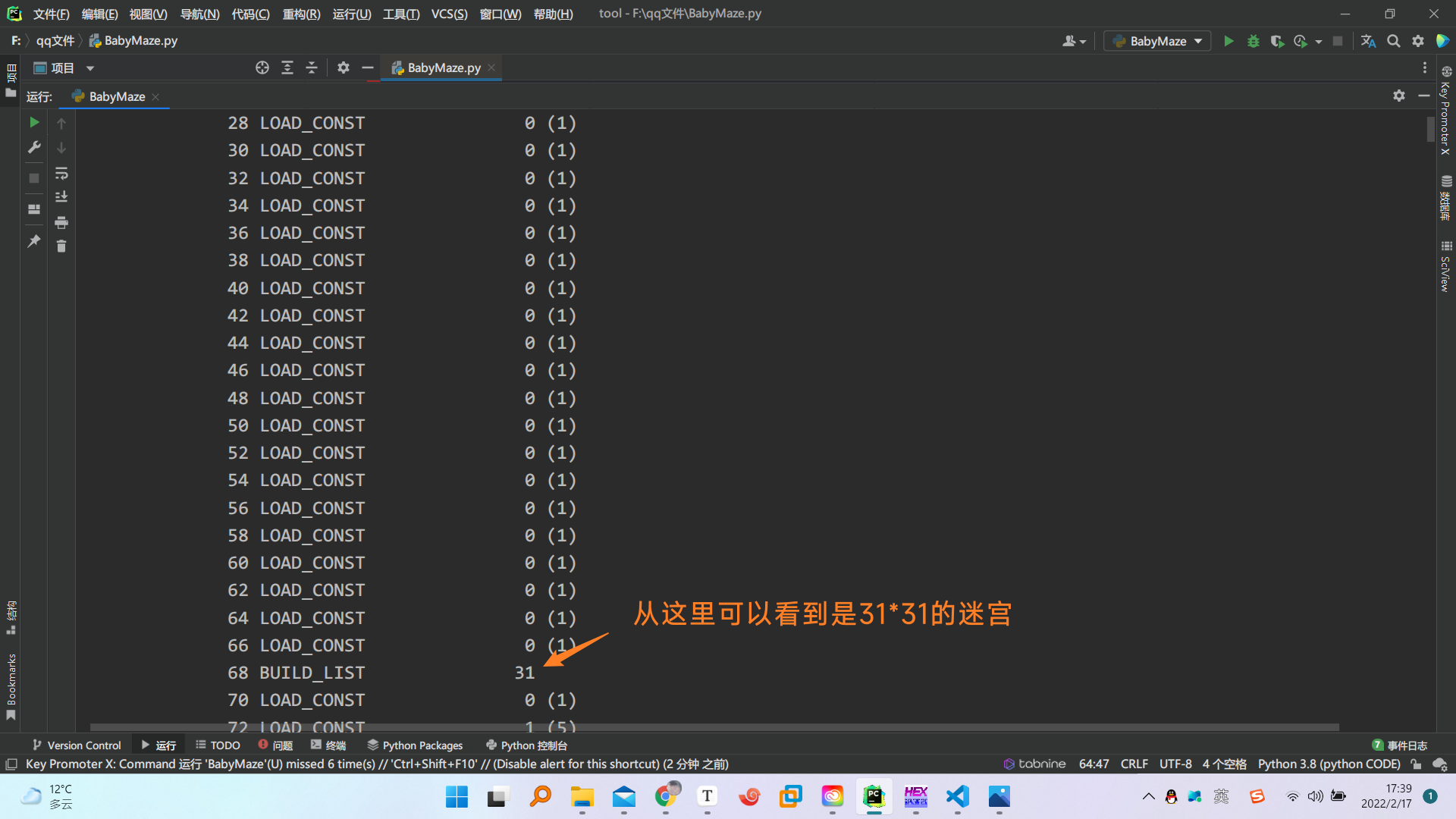

空白,应该是混淆吧,只能撸字节码了

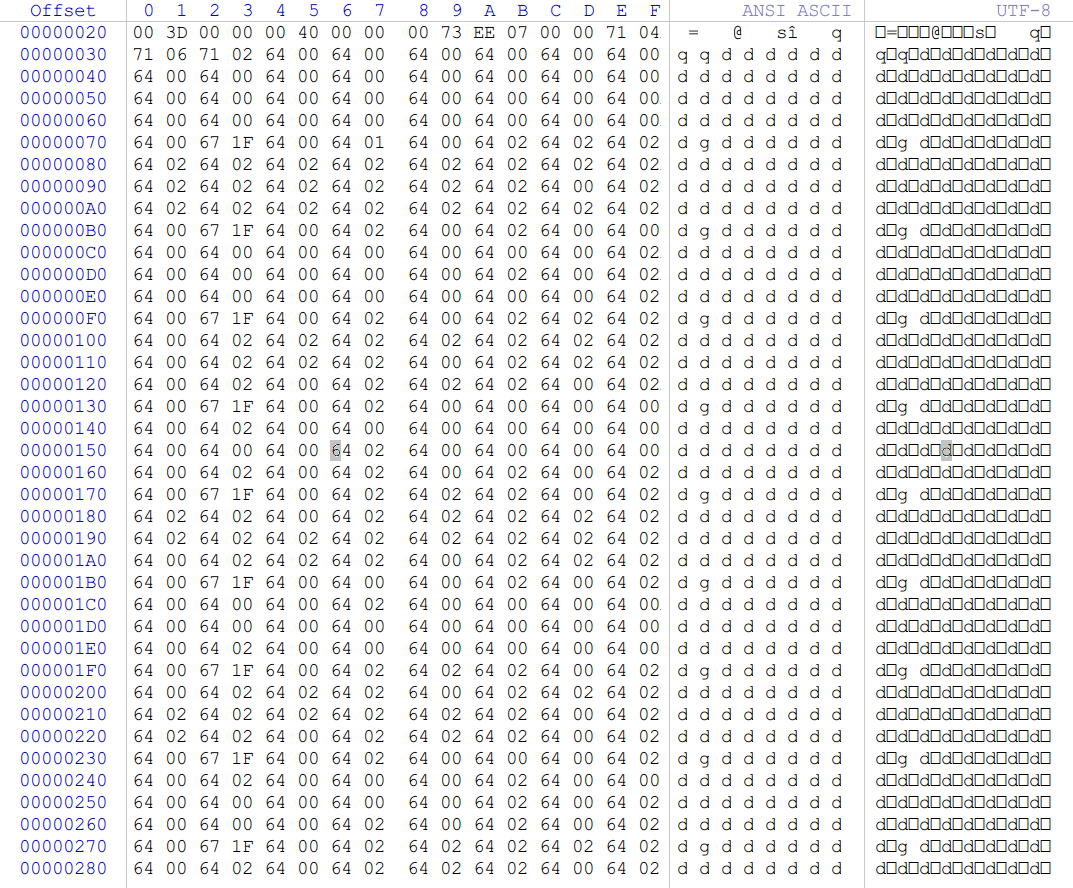

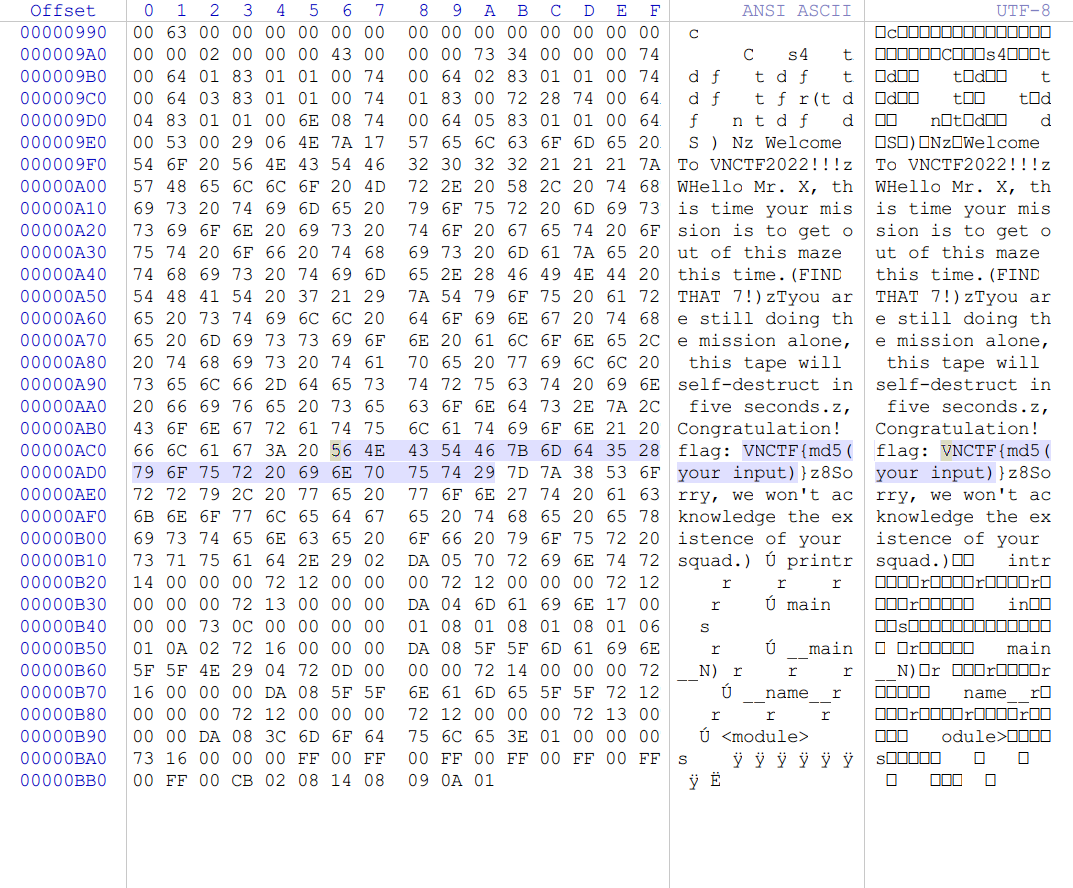

在撸字节码文件之前我尝试了winhex看了一些信息

在这里发现一个重要的信息就是跑出来的迷宫需要md5一下

image-20220217173833369

撸的一个脚本

起点(1.1)

终点(29.29)

不多说

将跑出来的数据画个图可视化一下

就是这个图

然后撸出来md5后

flag: VNCTF{801f190737434100e7d2790bd5b0732e}

web

1.GameV4.0

不会做web,不过看到500多人做出来了,还是决定去摸索一番

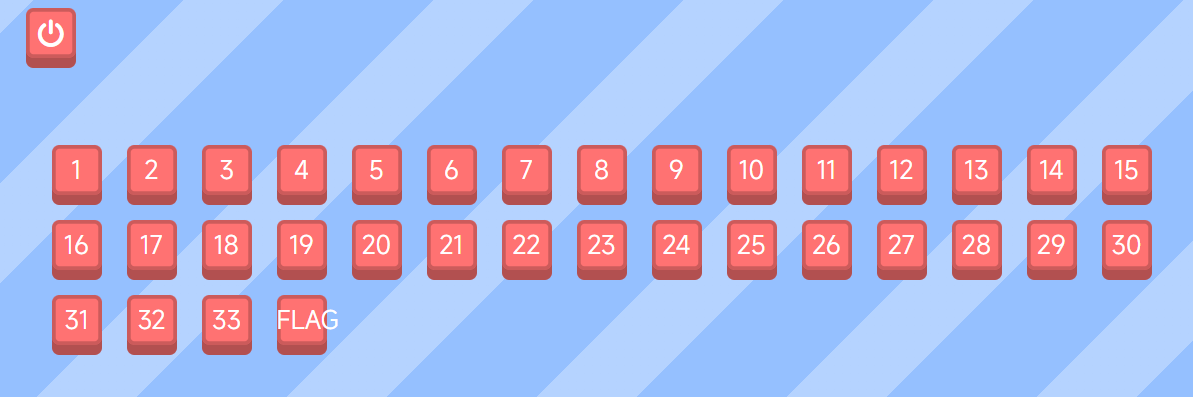

题目顾名思义是一款网络在线游戏,进去摸索了一番,有个关卡是flag

image-20220217174631714

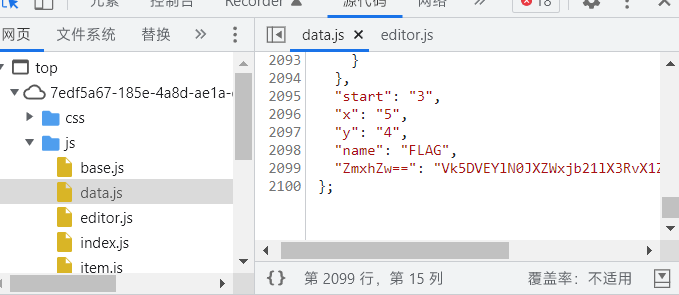

进去又摸索了一番,自己搭建博客的经历认识了静态css和js渲染

f12翻了一手

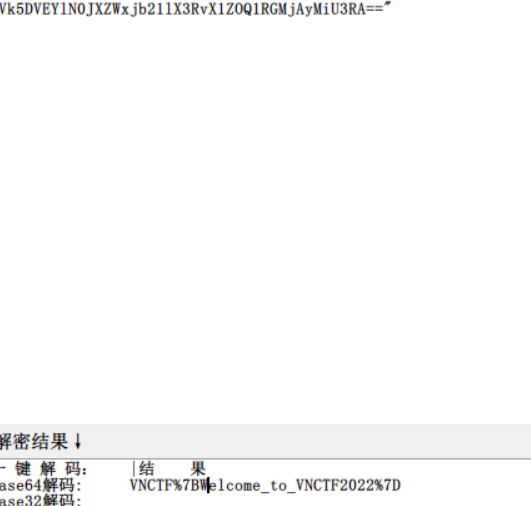

老宝贝base64

flag: VNCTF{Welcome_to_VNCTF2022}

- 作者:thestar

- 链接:https://thestar0.site/article/3dbbfc68-5579-41eb-afad-7cf5849dfc38

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。