type

status

date

slug

summary

tags

category

icon

password

这是比赛结束后写的,没有容器了。。。。

Crypto

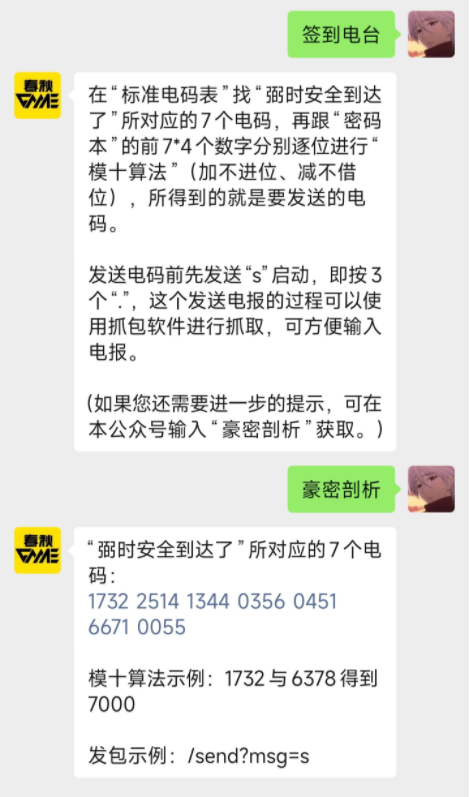

签到电台

根据提示查看,公众号里面查看

下发容器里面,有一个密码本,用上面对应的7个电码一一对应相加,进位舍掉

最后得到的数字先点…打开s,然后发包/send?msg=xxx(xxx为你算出的密码)

flag就出来了

/send?msg=s(发送的数字里面不包括s。。。。没学过web,算了好几遍,一直以为是自己算错了,结果是包含了s。。。。。。)

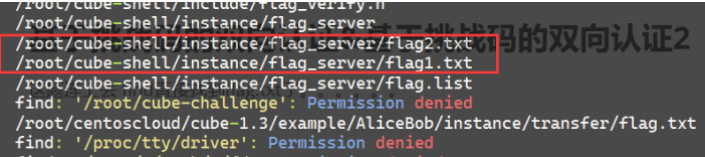

基于挑战码的双向认证&基于挑战码的双向认证2

这是一个非预期解

经过师傅们的提示可以直接用find命令查找flag,把我惊到了

我用的xshell进行的ssh连接

进入服务器后

然后

这道非预期解非常的秀

PWN

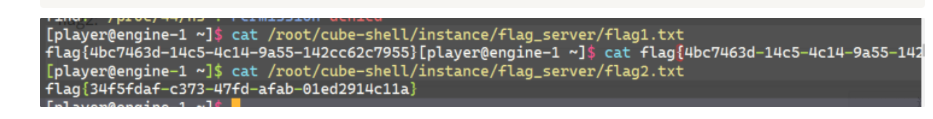

login-nomal

附件:https://wwu.lanzouj.com/iuS9X05mjj2d

简单checksec和file看一下

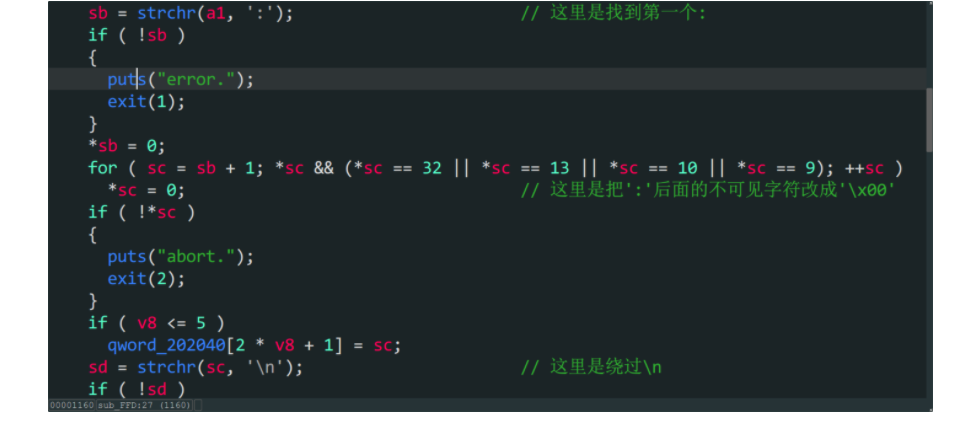

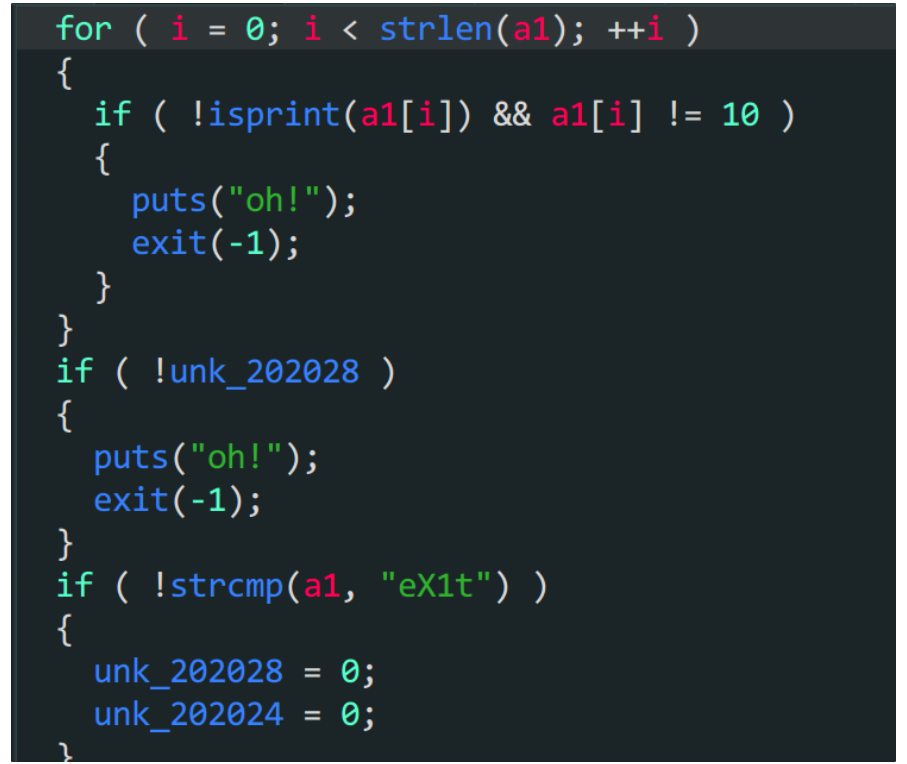

这里是登录检测:

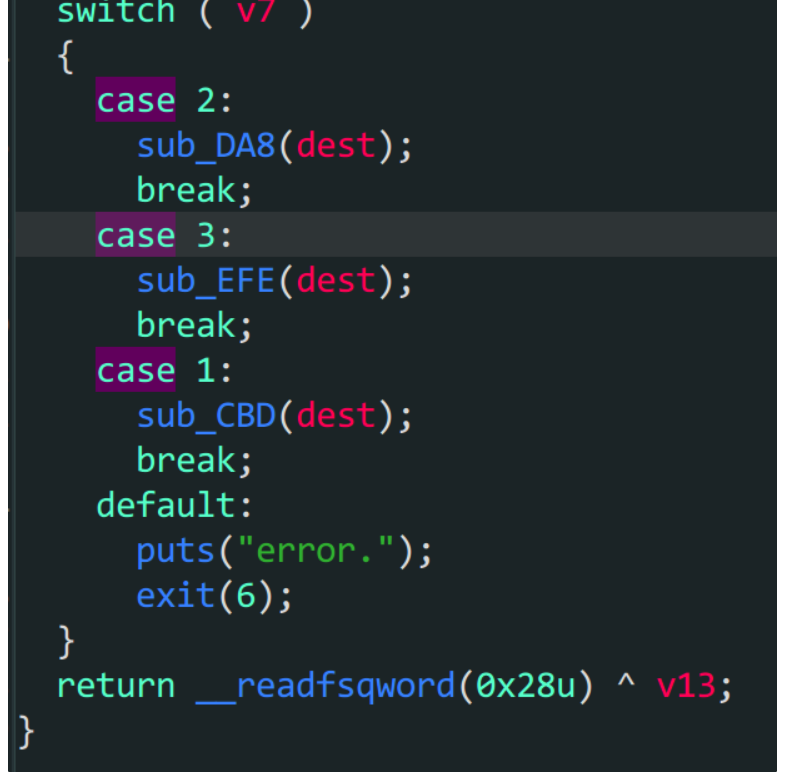

这里是一个菜单:

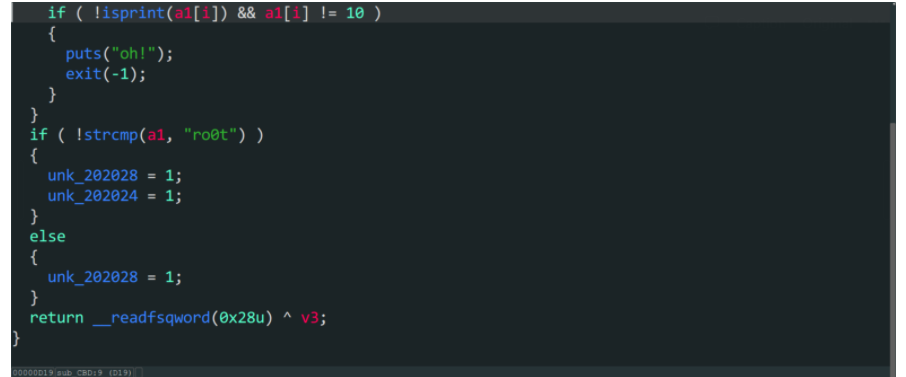

菜单选1的时候,msg传入“ro0t”即可将标记位标记上

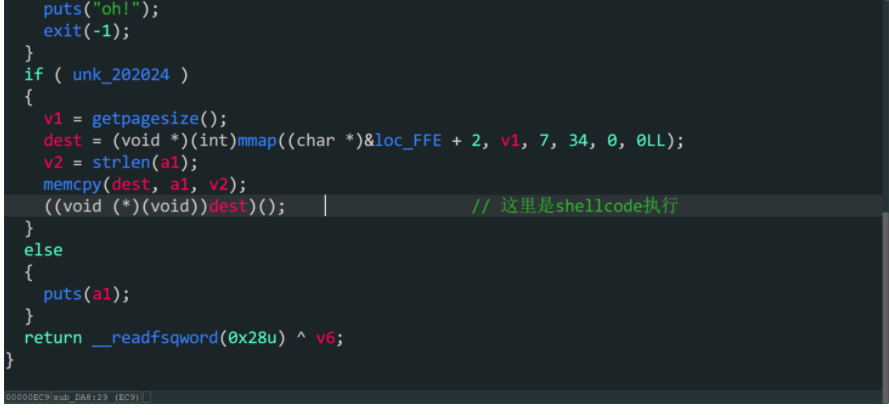

菜单选2的话,会检查a1数组是否可见,以及会检测一些标记位是否被标记,然后就直接执行 写入的shellcode

菜单选3,就一个退出

这道题难点就shellcode的可见字符的编写

shellcode的来源,学成之后补一下

exp:

reverse

baby_tree*

附件:https://wwu.lanzouj.com/iu10S05mjiid

发现是.ast文件

百度了一下

是js里的ast抽象语法树

https://www.cxyzjd.com/article/weixin_35802555/113045792

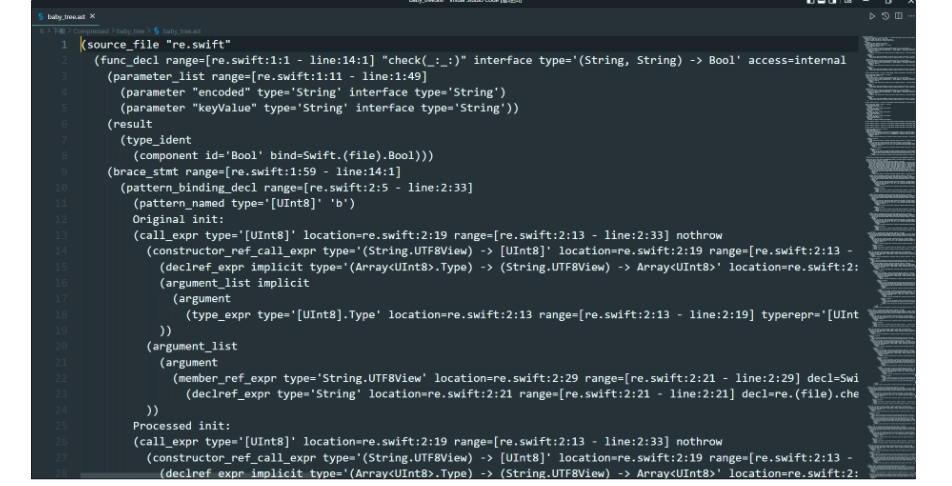

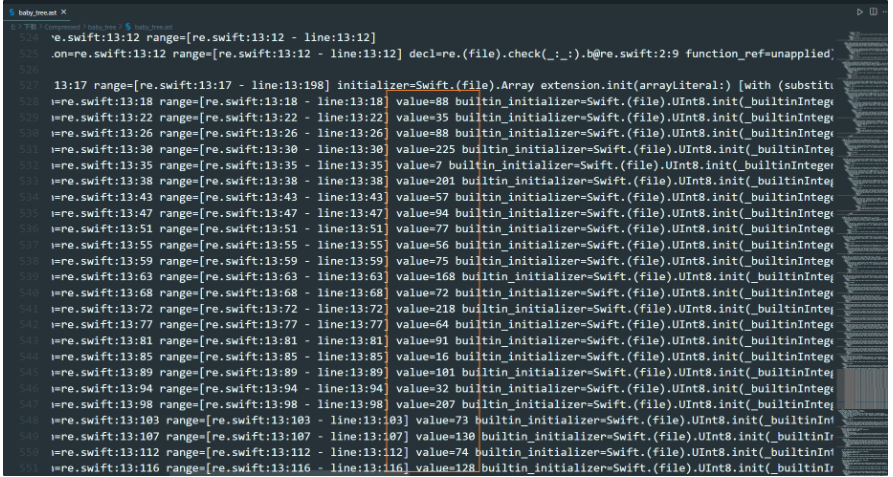

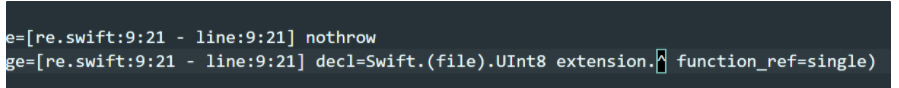

我们用vs code打开看一下

一堆看不懂的语法

这里应该是加密后的数据

这里看到有一个异或

- 作者:thestar

- 链接:https://thestar0.site/article/416b6888-102e-41db-a58e-3dd178d5b149

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。